Разграничение маршрутной информации

Для корректной работы VPN требуется, чтобы информация о маршрутах через магистральную сеть поставщика услуг не распространялась за ее пределы, а сведения о маршрутах в клиентских сайтах не становились известными за границами определенных сетей VPN.

Барьеры на пути распространения маршрутных объявлений могут устанавливаться соответствующим конфигурированием маршрутизаторов. Протокол маршрутизации должен быть оповещен о том, с каких интерфейсов и от кого он имеет право принимать объявления и на какие интерфейсы и кому их распространять.

Роль таких барьеров в сети MPLS VPN играют маршрутизаторы PE. Можно представить, что через маршрутизатор PE проходит невидимая граница между зоной клиентских сайтов и зоной ядра сети поставщика. По одну сторону располагаются интерфейсы, через которые PE взаимодействует с внутренними маршрутизаторами поставщика услуг, по другую — интерфейсы, к которым подключаются сайты клиентов. С одной стороны на PE поступают объявления о маршрутах магистральной сети, с другой стороны — объявления о маршрутах в сетях клиентов.

На рис. 3 показана схема разграничения маршрутной информации. На маршрутизаторе PE установлено несколько протокольных модулей IGP. Один из них сконфигурирован для приема и распространения маршрутных объявлений только с тех трех внутренних интерфейсов, которые связывают этот маршрутизатор PE с маршрутизаторами P. Два других модуля IGP обрабатывают маршрутную информацию от сайтов клиентов.

Рис. 3. Схема разграничения маршрутной информации

Аналогичным образом настроены и остальные устройства PE. Внутренние маршрутизаторы P принимают и обрабатывают маршрутную информацию протокола IGP, поступающую со всех интерфейсов. В результате на всех маршрутизаторах (и PE, и P) создается по таблице маршрутизации, где содержатся все маршруты в пределах внутренней сети поставщика услуг. Подчеркнем, что никакой информации о маршрутах к сетям клиентов в таблицах внутренних маршрутизаторов нет. Сети клиентов также ничего не «знают» о маршрутах в сети поставщика услуг.

На каждом из маршрутизаторов PE создается два типа таблиц маршрутизации:

- глобальная таблица маршрутизации строится на основе объявлений из магистральной сети поставщика услуг;

- таблицы маршрутизации и продвижения сети VPN (VPN Routing and Forwarding instance, VRF) маршрутизатор PE формирует на основе объявлений, поступающих из сайтов клиентов.

Сайты клиентов представляют собой обычные IP-сети, маршрутная информация в которых может передаваться и обрабатываться с помощью любого протокола маршрутизации класса IGP. Очевидно, что этот процесс никак не регламентируется поставщиком. Маршрутные объявления свободно распространяются между узлами в пределах каждого сайта до тех пор, пока не доходят до пограничных маршрутизаторов PЕ, служащих преградой для их дальнейшего распространения.

Разграничение маршрутов разных клиентов обеспечивается путем установки отдельного протокола маршрутизации на каждый интерфейс маршрутизатора PE, к которому подключен сайт клиента. Этот протокол принимает и передает клиентские маршрутные объявления только с одного определенного для него интерфейса, не пересылая их ни на внутренние интерфейсы, через которые пограничный маршрутизатор связан с внутренними маршрутизаторами, ни на интерфейсы, к которым подключены сайты других клиентов. В результате на маршрутизаторе PE создается несколько таблиц VRF.

Несколько упрощая, можно считать, что на каждом маршрутизаторе PE создается столько таблиц VRF, сколько сайтов к нему подключено. Фактически, на маршрутизаторе PE организуется несколько виртуальных маршрутизаторов, каждый из которых работает со своей таблицей VRF.

Возможно и другое соотношение между сайтами и таблицами VRF. Например, если к некоторому пограничному маршрутизатору подключено несколько сайтов одной и той же сети VPN, то для них может быть создана одна общая таблица VRF. На рис. 3 показаны две таблицы VRF, одна из которых содержит описание маршрутов к узлам сайта А (VRF А), а другая — к узлам сайта В (VRF В).

Что такое VPN?

VPN (Virtual Private Network) – это технология, которая позволяет создавать безопасные и зашифрованные соединения между компьютерами через интернет. VPN обеспечивает возможность удаленной работы с сетью иностранной компании, скрытие реального IP-адреса пользователя, а также защиту конфиденциальности данных.

Для создания VPN может использоваться как аппаратное обеспечение, так и специальный софт для подключения виртуальной сети. VPN защищает информацию двойной защитой. Первая защита – создание анонимной виртуальной сети, через которую передаются данные. Вторая защита – шифрование информации, передаваемой по сети.

VPN используется в бизнесе, где компании нуждаются в безопасной передаче информации между отделениями, в телекоммуникационных системах, для удаленного доступа к закрытым сетям, а также для персонального использования.

В настоящее время существует несколько типов VPN, таких как L2VPN, L3VPN, PPTP (Point-to-Point Tunneling Protocol), SSL (Secure Sockets Layer) и IPSec (Internet Protocol Security). Каждый тип VPN имеет свои преимущества и недостатки и применяется в зависимости от задач, которые необходимо решить на конкретном этапе.

Важным фактором в решении выбора типа VPN является уровень безопасности и необходимость баланса между безопасностью передачи данных и скоростью сети. Необходимо учитывать достаточность ресурсов и бюджета для обслуживания соединения, чтобы лучше определить выбор типа VPN.

Полная связность при абсолютной изолированности

Каждый клиент желает, чтобы поставщик услуг VPN связал между собой его сети, обеспечив абсолютную изолированность полученной единой сети от сетей других клиентов.

Эту задачу современному поставщику услуг приходится решать в противоречивых условиях доминирования технологии IP как универсального транспорта. Действительно, один из основных принципов работы составной IP-сети заключается в автоматическом связывании всех сетей в одно целое за счет распространения по сети маршрутной информации протоколами маршрутизации, такими как BGP, OSPF, IS-IS, RIP. С помощью подобного механизма на каждом маршрутизаторе сети автоматически создается таблица маршрутизации, в которой указываются пути следования пакетов к каждой из сетей, включенных в составную сеть (пути к отдельным сетям могут агрегироваться, но это не меняет сути).

Как же технология MPLS VPN разрешает парадокс обеспечения изолированности при сохранении связности? Достаточно элегантно — за счет автоматической фильтрации маршрутных объявлений и применения туннелей MPLS для передачи клиентского трафика по внутренней сети поставщика.

Для того чтобы изолировать сети друг от друга, достаточно поставить между ними заслон на пути распространения маршрутной информации. Для обмена маршрутной информацией в пределах сети узлы пользуются одним из внутренних протоколов маршрутизации (IGP), таким как RIP, OSPF или IS-IS, область действия которого ограничена автономной системой. Если в таблице маршрутизации узла А нет записи о маршруте к узлу В (и отсутствует запись о маршруте по умолчанию), то говорят, что узел А не «видит» узла В.

В сети MPLS VPN подобный режим достигается за счет того, что маршрутные объявления, передаваемые сетью клиента, с помощью протокола BGP «перепрыгивают» через всю внутреннюю сеть поставщика услуг. После чего благодаря особому конфигурированию с использованием многопротокольного расширения протокола BGP (MP-BGP) они попадают только в сети того же клиента. В результате маршрутизаторы разных клиентов не имеют маршрутной информации друг о друге и поэтому не могут обмениваться пакетами, то есть достигается желаемая изоляция (рис. 1).

Рис. 1. Изоляция клиентских сетей с помощью туннелей

Еще одним следствием такого подхода является изолированность внутренней сети поставщика услуг от сетей клиентов, а это, в свою очередь, повышает надежность работы сети поставщика и ее масштабируемость (не нужно хранить таблицы большого размера с описанием сетей многочисленных клиентов на внутренних маршрутизаторах сети поставщика услуг).

Но как же все-таки связать территориально разнесенные сети клиента в единую виртуальную частную сеть, если внутренняя сеть поставщика услуг ничего о них не знает, во всяком случае, на уровне обычных таблиц маршрутизации? Для этого применяется достаточно традиционное средство — туннель между пограничными маршрутизаторами внутренней сети. Особенность рассматриваемой технологии состоит в применение туннеля MPLS (альтернативные решения могли бы основываться на туннелях IPSec или других туннелях класса «IP поверх IP»). Преимуществом туннелей MPLS VPN являются автоматический способ их прокладки и выгоды, получаемые за счет применения технологии MPLS как таковой и касающиеся ускоренного продвижения пакетов по сети поставщика услуг и управления качеством обслуживания (QoS) для туннелей с инжинирингом трафика.

Для того чтобы описанные принципы построения MPLS VPN смогли найти воплощение в реальной сети, было разработано несколько специфических сетевых механизмов и компонентов.

Коммутатор уровня 2 VS Коммутатор уровня 3: Где купить?

Если вы собираетесь купить коммутатор уровня 2 или уровня 3 для построения сетевой инфраструктуры, существуют определенные ключевые параметры, на которые мы рекомендуем вам обратить внимание. В частности, скорость пересылки пакетов, пропускная способность объединительной системной платы, количество VLAN, память MAC-адресов, задержка в передаче данных и др

Скорость пересылки (или пропускная способность) — это возможность пересылки объединительной системной платы (или коммутационной матрицы). Когда возможности пересылки больше, чем суммарная скорость всех портов, объединительную плату называют неблокирующей. Скорость пересылки выражается в пакетах в секунду (pps). Формула ниже позволяет рассчитать скорость пересылки коммутатора:

Скорость пересылки (pps) = количество портов 10 Гбит/с * 14,880,950 pps + количество портов 1 Гбит/с * 1,488,095 pps + количество портов 100 Мбит/с * 148,809 pps

Следующий параметр, который следует рассмотреть, пропускная способность объединительной платы или пропускная способность коммутатора, которая вычисляется, как суммарная скорость всех портов. Скорость всех портов подсчитывается дважды, одна для направления Tx и одна для направления Rx. Полоса пропускания объединительной платы выражается в битах в секунду (бит/с или бит/с). Пропускная способность объединительной платы (бит/с) = номер порта * скорость передачи данных порта * 2

Другим важным параметром является настраиваемое количество VLAN. Как правило, 1K = 1024 VLAN достаточно для коммутатора уровня 2, а стандартное количество VLAN для коммутатора уровня 3 — 4k = 4096. Память таблицы MAC-адресов — это количество MAC-адресов, которое может храниться в коммутаторе, обычно выражаемое как 8k или 128k. Задержка — это время, на которое переносится передача данных. Время задержки должно быть как можно короче, поэтому латентность обычно выражается в наносекундах (нс).

Сигнализация VPLS на основе L2VPN-BGP

Эффективность

распространения сигнальной информации

Эффективность

распределением меток, сигнализирующих виртуальные каналы

Поиск

взаимодействующих в рамках VPLS PE устройств

- Удалением всех неактуальных NLRI записей, это возможно, если

маршрутизаторы поддерживают Route Refresh функциональность. - Использованием Outbound Route Filtering (ORF), что позволяет PE

маршрутизаторам динамически установить, к примеру, на RR фильтр,

препятствующий передаче ненужной информации. Однако это приведет к

снижению предсказуемости работы сети.

Использование

компонент, проверенных на практике

Организации VPLS на

сетях нескольких взаимодействующих операторов

- На границе автономных систем VPLS терминируется в определенный

VLAN, то есть для PE маршрутизаторов межоператорский канал связи

выглядит обычным абонентским подключением. Для резервирования подобных

подключений требуется применение протокола Spanning Tree, что

сказывается на масштабировании. - Организация eBGP сессий между PE ASBR маршрутизаторами

операторов. - eBGP сессия между RR операторов. ASBR маршрутизаторы на границах

сетей в данном случае не взаимодействуют по eBGP, а только коммутируют

MPLS пакеты, выполняют функциональность P маршрутизаторов. RR передают

NLRI информацию о VPLS сервисах с применением опции next-hop-unchanged,

что позволяют сигнализировать MPLS туннели между PE маршрутизаторами

операторов. Решение аналогично описываемому в драфте

draft-ietf-l3vpn-rfc2547bis раздел 10(c).

Рис. N6. Многократная пересылка широковещательных данных по

Рис. N6. Многократная пересылка широковещательных данных по

каналу связи между операторами.

Инструментарий

администрирования и отладки

Как установить и подключить VPN – пошаговая инструкция

В большинстве случаев подключение VPN не требует знаний в области системного администрирования. Исключение составляет необходимость настраивать софт, который используется для корпоративных целей. Ниже рассмотрим процесс установки ВПН для Windows на примере сервиса Protonvpn.

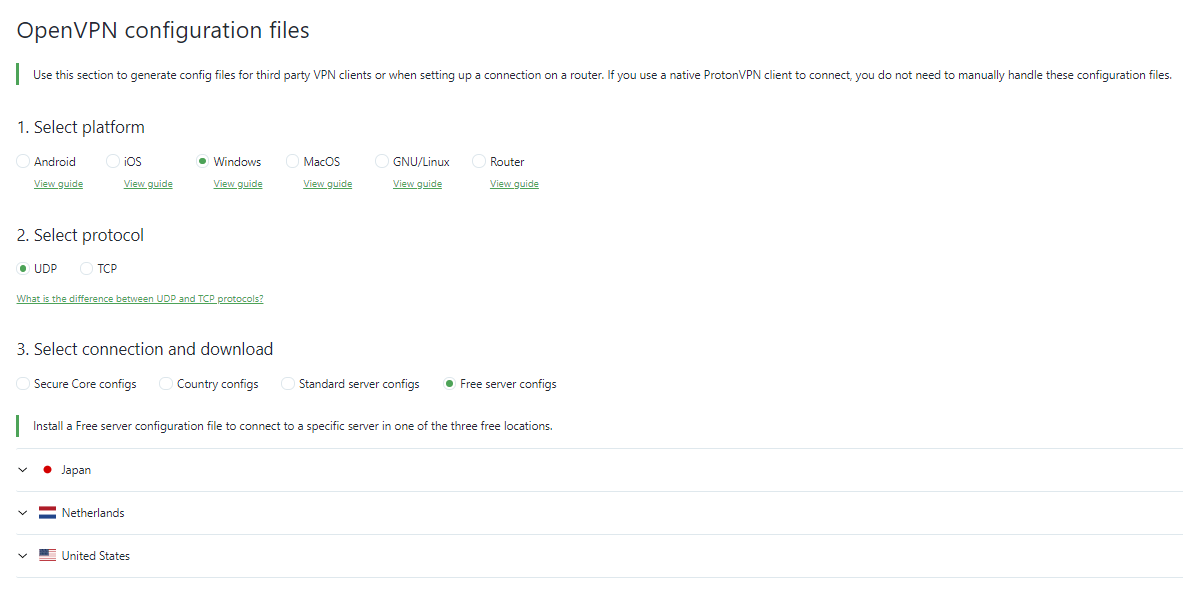

Шаг 2. Настройте тип VPN-соединения

В Select platform выберите Windows, так как на неё вы будете устанавливать VPN-клиент. В разделе Select protocol доступно два типа протоколов: UDP и TCP. Оба построены на основе IP, однако выполняют работу по-разному. TCP требует, чтобы перед отправкой данных было открыто соединение, и клиент подтвердил получение. Протокол UDP – нет.

Простыми словами, UDP – более быстрый протокол, так как имеет минимальный механизм передачи данных. Он лучше подходит для просмотра прямых трансляций и онлайн-игр. Зато TCP обеспечивает более надёжную доставку сообщений, сохраняя их правильный порядок.

В разделе Select connection and download оставьте «Free server configs». В бесплатной версии доступны сервера 3 стран: Японии, США и Нидерландов.

Настройки VPN-соединения

Настройки VPN-соединения

Шаг 3. Скачайте и установите VPN-клиент

Для этого выберите вверху Windows Download. Откройте программу установки и следуйте инструкциям.

Запустите VPN-клиент и авторизуйтесь в системе с помощью логина и пароля, которые вы задали при регистрации. Чтобы подключиться к сети, нажмите кнопку Quick Connect.

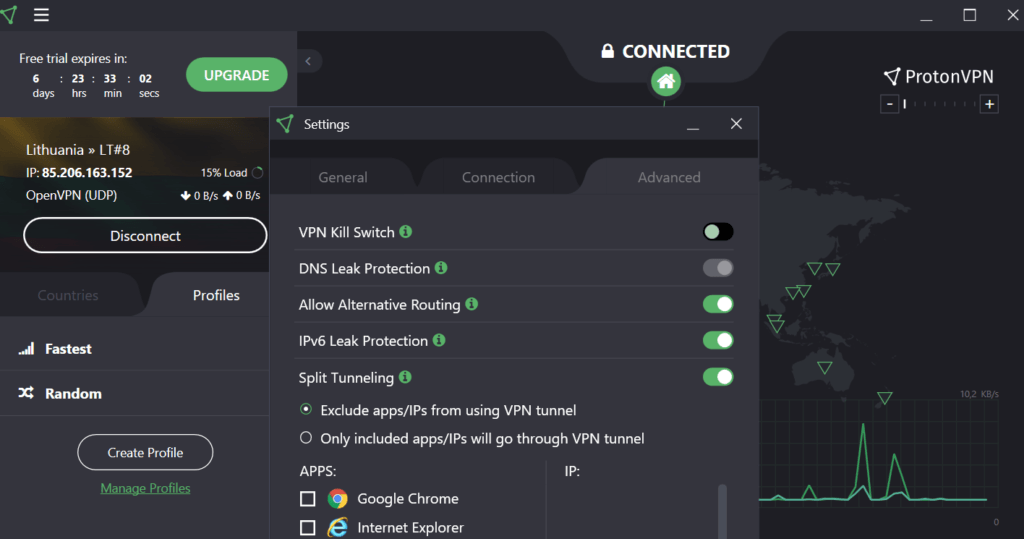

В разделе Settings можно поменять следующие настройки:

- Включить функцию автоматического запуска VPN при загрузке ОС – Start with Widows в подразделе General.

- В подразделе Connection выбрать тип сервера: самый быстрый (Fatest) или случайный (Random). Советуем оставить первый вариант.

- В подразделе Connection выбрать тип протокола: TCP, UDP или Smart (автоматическое переключение). Советуем оставить вариант по умолчанию.

- В подразделе Advanced включить опцию VPN Kill Switch. Она усилит степень защиты ваших персональных данных.

- В подразделе Advanced включить опцию Split Tonelling. Она позволит направлять часть трафика через зашифрованный «туннель», а часть – через публичную сеть. Split Tonelling полезна в ситуациях, когда нужно одновременно пользоваться иностранными и местными ресурсами (например, в случае обхода блокировок по решению властей). Однако Split Tonelling нельзя использовать одновременно с Kill Switch.

К сожалению, у VPN-клиента нет версии на русском языке. Однако интерфейс в целом дружелюбный, и разобраться в нём не составит труда.

Настройки VPN-соединения в Protonvpn

Настройки VPN-соединения в Protonvpn

Протокол туннелирования

Как правило, выбор VPN начинается с выбора протокола туннелирования (далее ПТ). Сегодня на рынке имеется несколько вариантов ПТ для реализации виртуальной частной сети: OpenVPN, PPTP, L2TP/IPsec, IPsec IKEv2 и другие, не получившие широкого распространения. Сразу хотелось бы отметить, что OpenVPN не совсем верно называть протоколом туннелирования, это программное обеспечение для создания виртуальной сети, но пусть будет протокол, дабы избежать путаницы.

Что такое протокол? Представьте себе ситуацию: вы встретились с человеком и хотите с ним пообщаться, но говорите на разных языках. Разумеется, вы не поймете друг друга, и речи о каком-либо полноценном взаимодействии идти не может. Протокол – это и есть язык взаимодействия, в данном случае между компьютером и VPN-сервером.

PPTP

PPTP – первый протокол, поддерживаемый на платформе Windows. Протокол имеет слабое шифрование и может быть взломан как спецслужбами, так и квалифицированными злоумышленниками. Из плюсов стоит отметить отсутствие необходимости устанавливать дополнительное программное обеспечение и скорость работы. PPTP VPN требует минимальных ресурсов и по сравнению с OpenVPN почти не расходует заряд при использовании на мобильных устройствах.

Почему этот протокол до сих пор используется? Главная его проблема – слабая защита передачи ключа, но это не значит, что любой желающий может взломать шифрование. PPTP имеет и свои плюсы: простоту в настройке и использовании, неплохую защиту и смену IP-адреса. PPTP, может, и не самый защищенный протокол, но определенно лучше, чем ничего.

L2TP/IPsec

Что о нем надо знать:

- он медленнее других из-за двойного инкапсулирования (создается IPsec-туннель, а данные ходят через L2TP);

- использует стандартные порты, и потому его легко может заблокировать интернет-провайдер или системный администратор;

- операционные системы имеют встроенную поддержку этой технологии, нет необходимости ставить дополнительное ПО;

- при его правильной настройке нет информации о возможности расшифровать данные.

Мы его не рекомендуем и не используем из-за скорости, потому много рассказывать о нем в рамках курса не станем.

IPsec IKEv2

Что такое IKEv2 в этой связке? Это, если говорить очень просто, авторизация через сертификат, и она, к сожалению, поддерживается не всеми устройствами.

Что о нем надо знать:

- работает быстрее, нежели L2TP/IPsec, сопоставим с OpenVPN, медленнее PPTP;

- поддерживается не всеми операционными системами (хотя сам IPsec поддерживается везде);

- при правильной настройке его не могут расшифровать ни спецслужбы, ни злоумышленники (по крайней мере, так считается в среде IT-специалистов).

Стоит отметить поддержку IPsec на всех популярных операционных системах как положительный момент. Но есть по этому поводу и другое мнение: в отличие от встроенных систем шифрования диска, наличие встроенных систем IPsec не вызывало возмущений со стороны спецслужб. Его реализовали даже в Windows, где всегда воздерживались от инструментов защиты данных, недоступных для взлома спецслужбам. Этот факт многим кажется подозрительным.

OpenVPN

OpenVPN – бесплатное решение с открытым исходным кодом, которое, по признанию большинства специалистов, является самым лучшим на сегодняшний день для создания частной виртуальной сети (VPN).

Что надо знать об OpenVPN:

- не входит в состав стандартных дистрибутивов современных операционных систем, потому требует установки дополнительного программного обеспечения;

- при правильной настройке его не смогут расшифровать ни спецслужбы, ни злоумышленники;

- при нестандартных настройках сложно блокируется.

Да, OpenVPN требует установки дополнительного программного обеспечения, но это проверенный временем софт с открытым исходным кодом, установка и настройка которого не создаст проблем даже новичку. OpenVPN работает на всех современных операционных системах: Windows, macOS, Linux, Android, iOS.

Как выбрать надёжный VPN-сервис?

Перед тем, как выбрать ВПН, нужно чётко определиться с целью. Допустим, вы хотите глубже разобраться в принципе работы технологии или посетить несколько заблокированных сайтов. Тогда вам подойдут бесплатные сервисы. Однако они могут обладать следующими недостатками:

- использовать морально устаревшие протоколы, создавая риск перехвата ключей и файлов конфигурации для расшифровки всего трафика;

- показывать рекламу;

- приводить к замедлению скорости и неполадкам в работе браузера;

- иметь ограничения на загрузку файлов;

- вести учёт и хранение логов подключения.

Отсюда очевидно, что бесплатные VPN плохо подходят людям, которые желают сохранить анонимность в сети и защитить важную информацию от перехвата злоумышленниками. Таким пользователям лучше использовать платные сервисы.

Важно! Иногда приложения для подключения бесплатного сервиса оказываются заражены вирусами. Сейчас на рынке несколько сотен предложений

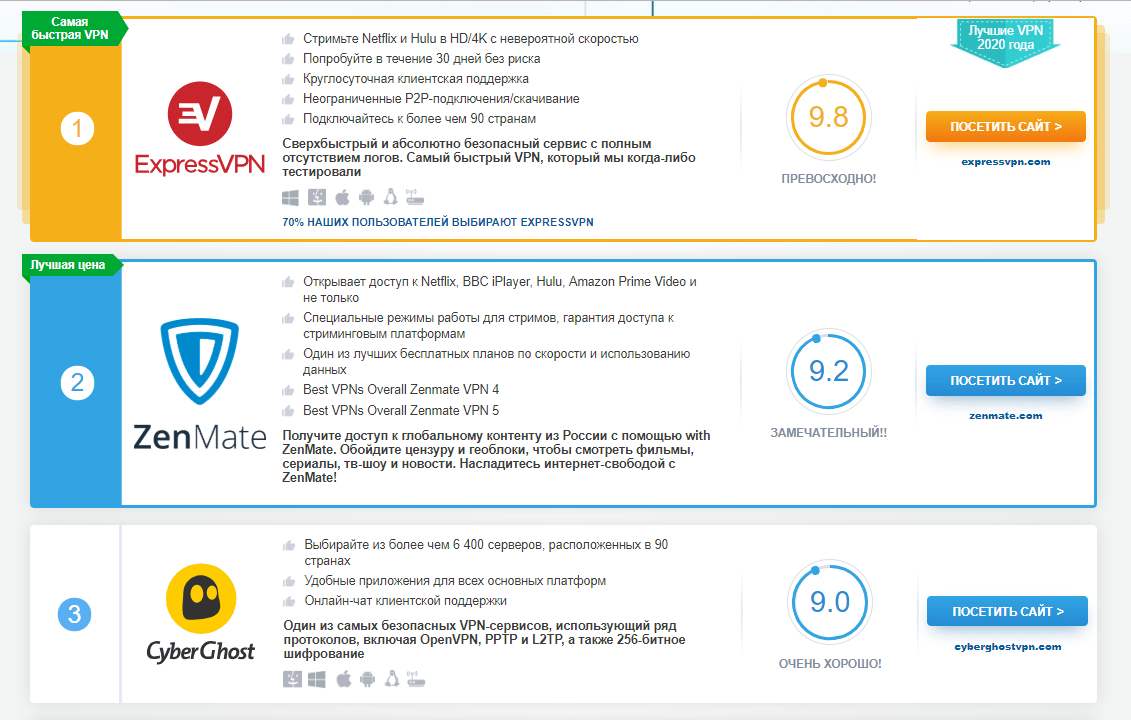

Поэтому при выборе VPN полезно опираться на следующие критерии:

Сейчас на рынке несколько сотен предложений. Поэтому при выборе VPN полезно опираться на следующие критерии:

- Репутация. Почитайте отзывы о сервисе в Интернете. Убедитесь, что компания является настоящей и давно работает на рынке. Обратитесь в службу поддержки с вопросом, чтобы проверить реакцию сотрудников.

- Функциональность. Посмотрите, может ли фирма предложить нужные вам опции. Например, для безопасного подключения к сети всех устройств, находящихся в доме, необходим ВПН для роутера.

- Количество и расположение серверов. Чем их больше, тем стабильнее и быстрее соединение. И хорошо, если сервера близки к вашему местоположению.

- Приоритеты. Почитайте политику VPN-сервиса. Одни компании (NordVPN, ExpressVPN) ставят в приоритет обход блокировок, другие (Surfshark, TunnelBear) – обеспечение анонимности пользователей, третьи (Speedify) – ускорение загрузки и прочите технологические «фишки». Выбирайте тот сервис, который максимально отвечает вашим целям.

- Степень безопасности. По возможности старайтесь не выбирать сервисы, которые используют протокол PPTP, а также хранят логи подключения.

- Совместимость. Не все варианты совместимы с ОС Linux, iOS или Android. Уточните этот момент перед тем, как покупать платный тариф. А также узнайте у компании, сколько устройств можно одновременно подключить к VPN.

- Удобство. Если вы никогда раньше не подключали VPN, выбирайте приложение с виртуальной установкой и интуитивно понятным интерфейсом. Так вы не потратите несколько дней на то, чтобы разобраться в сложных настройках.

- Техническая поддержка. Хорошо, когда компания готова помочь в режиме 24/7, и у неё есть live-чат.

- Выгода. Кроме того, ВПН-сервис должен быть выгодным по соотношению цены и возможностей. К счастью, многие компании предоставляют пробные версии, чтобы клиент смог бесплатно протестировать продукт.

Отдавайте предпочтение компаниям, которые гарантируют клиентам возврат оплаты в случае недовольства услугами.

Рейтинг VPN на Vpnmentor

Рейтинг VPN на Vpnmentor

OpenVPN

Золотой стандарт среди действующих VPN-протоколов. Хорош сразу по всем фронтам:

- Он универсален. Его можно использовать в разных целях, независимо от того, нужен ли вам виртуальный «офис», защищенный от сторонних глаз, или безопасный туннель для подключения к заблокированным ресурсам.

- OpenVPN создан независимой командой разработчиков из OpenVPN Technologies. Главное преимущество протокола — открытый исходный код. Ему он обязан дикой популярностью. Opensource-сущность помогла этой технологии пройти десятки независимых аудитов от фирм, занимающихся безопасностью. Этому помогли кастомные методы шифрования, поддержка SSL и алгоритмов AES-256-GCM.

- Также он обеспечивает скорость передачи данных выше, чем у конкурентов. Многие сервисы, базирующие свои VPN-серверы на базе OpenVPN, обеспечивают передачу зашифрованного контента на скорости до 2000 Мбит в секунду.

- В работе OpenVPN задействуются технологии TCP и UDP, благодаря чему стандарт можно задействовать в качестве альтернативы для других протоколов, когда описываемый стандарт заблокирован на стороне провайдера. А еще он работает стабильно и реже остальных теряет соединение с интернетом (в этом тоже помогает поддержка TCP).

Для настройки и запуска OpenVPN нужен клиент, то есть программное обеспечение, адаптированное под работу с протоколом. Использовать встроенные системные инструменты не получится. Благо клиентских приложений, поддерживающих эту технологию, хватает. И они доступны на Windows, macOS, Linux, iOS и Android. В зависимости от количества подключений OpenVPN может быть бесплатным, но бизнес-клиентам придется заплатить.

Протокол находится в активной разработке, постоянно обрастает обновленными стандартами защиты и повышениями производительности.

Мы уже писали ранее о том, как установить OpenVPN на свой сервер с Ubuntu. И даже рассказали о том, как настроить собственный туннель.

Заключение

Стратегия переадресации, используемая в традиционных сетях с IP-адресацией, очень громоздка и требует значительных затрат вычислительных ресурсов. Использование технологии MPLS позволяет значительно уменьшить загрузку ЦПУ и сократить вычислительную задержку маршрутизаторов.

Простая схема адресации, совместимость с другими технологиями и поддержка протокола IPv6 объясняют, почему технология MPLS становится все более привлекательной для использования в различных магистральных сетях. Благодаря ряду эффективных функций эта технология с успехом внедряется в таких приложениях, как MPLS/BGP VPN, VPLS и других мобильных сетях с обратной связью. Также технология MPLS нашла применение в транспортных сетях и MANET.

Из недостатков технологии MPLS следует отметить несовершенство методов безопасности, связанное с отсутствием соответствующих стандартов. Возрастающая агрессивность хакерских атак на интеллектуальные сети вызывает необходимость разработки более надежных методов защиты. Поэтому вопросы совершенствования и стандартизации способов защиты сетей MPLS от хакерских атак представляются крайне актуальными

С этой точки зрения важно всесторонне исследовать возможные варианты уязвимости механизмов перераспределения меток

Кроме того, необходимо обратить внимание на проблему зацикливания пакетов в сетях MPLS. Также требуется дальнейшее совершенствование методики применения протокола IPv6 в сетях MPLS

В документе RFC 3945 подробно описан модернизированный вариант технологии — GMPLS, который дает возможность использования технологии меток в приложениях TDM. Это направление является перспективным и требует детального изучения.

Особый интерес представляет внедрение MPLS в беспроводные технологии LTE, WiMAX и другие, использующие протоколы IP.

Оригинал статьи опубликован в International Journal

Of Computers & Technology (ноябрь 2016, Vol. 15, № 13), www.cirworld.com.

![Пояснения по vpn протоколам – какой из них выбрать? [2023]](http://bronyville.ru/wp-content/uploads/7/d/5/7d531448f4418958aa8f2fd7a7d0a6d4.png)